Tips

- Un manual filtrado de la INTERPOL sobre mercados oscuros en la web que comercian con armas químicas y biológicas incluye consejos para la transacción y la incautación de criptodivisas.

- El manual enseña a las fuerzas del orden cómo incautar criptomonedas que se sospecha que están contaminadas por el delito.

- El documento fue filtrado por Anónimo como parte del volcado de datos "Blueleaks" de 270GB.

Un manual filtrado de la INTERPOL que cubre el comercio de armas químicas y biológicas en la deep web incluye consejos para transar y decomisar Bitcoin y otras criptomonedas.

El manual, titulado "Investigando el terrorismo biológico y químico en la Darkent", instruye a las fuerzas del orden sobre las mejores prácticas para infiltrarse en las subculturas de contrabando de la deep web. Además de asesorar a los investigadores sobre cómo realizar transacciones en criptomonedas, también explica cómo crear una identidad encubierta, utilizar el navegador Tor y acceder a los foros de la deep web como Dread.

Capturando el Bitcoin sucio de los mercados de la Deep Web

El documento enseña a las fuerzas del orden cómo incautar las criptomonedas que se sospechan contaminadas por el delito. Para proteger la integridad de la investigación de INTERPOL y evitar una posible "notificación roja", Decrypt se niega a publicar los detalles de estas informaciones.

Sin embargo, en general, como las criptomonedas no son intrínsecamente dinero soberano, no están sujetas a ningún tratado de asistencia jurídica mutua (MLAT). Si la policía tiene el control de la wallet de un sospechoso, puede transferir el dinero a una cuenta controlada por las fuerzas del orden y no se requiere un permiso de MLAT porque ninguna nación tiene el dominio sobre ella.

Aún así, el manual de la INTERPOL señala: "Los marcos jurídicos nacionales y las reglamentaciones de los organismos relacionados con el acceso a Darknet y las investigaciones pueden variar de un país a otro y siempre deben respetarse".

Ademas de elaborar en las transacciones de Bitcoin y criptomonedas en el ecosistema de la deep web, el manual también ofrece tutoriales sobre cómo operar redes privadas virtuales (VPN), trabajar en entornos de máquinas virtuales como Whonix, y comunicarse de forma encubierta a través de mensajes cifrados con pretty good-privacy (PGP).

El Proyecto Pandora y el bioterrorismo

El manual de 142 páginas, publicado en 2019, se creó en apoyo del Proyecto Pandora de la INTERPOL, una iniciativa de 2018 centrada en "contrarrestar el comercio biológico y químico a través de la red Darknet mediante el desarrollo de contramedidas de investigación y operativas".

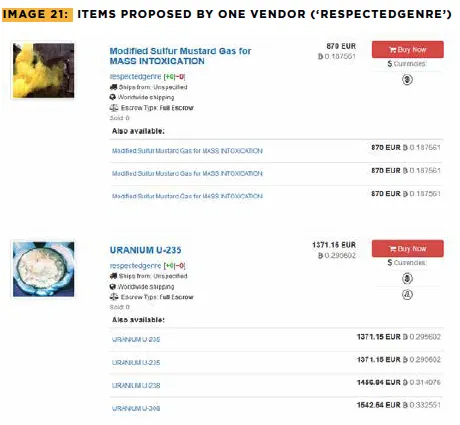

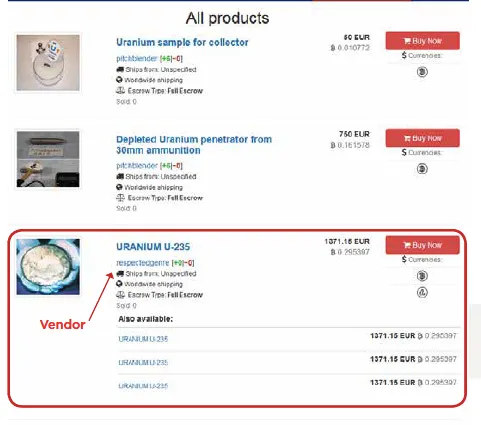

Captura de pantalla de la web oscura del mercado Berlusconi mostrando gas mostaza y U-239 en venta

El manual incluye capturas de pantalla que pretenden mostrar el uranio y el gas mostaza que fueron retirados del ahora desaparecido mercado negro, Berlusconi, que fue intervenido por las autoridades italianas en noviembre pasado.

El creciente escrutinio internacional de este peligroso tráfico se produce en un momento en que los organismos de represión se encuentran cada vez más con casos en los que se discute o se intenta comprar agentes bacterianos y químicos en la deep web, utilizando criptomonedas como medio de intercambio.

En julio de 2015, Mohammed Ali, residente en Liverpool, Reino Unido, fue condenado tras intentar comprar 500 mg de ricino a un agente encubierto del FBI, utilizando Bitcoin. El juez que presidió el caso de Ali dijo que "no había pruebas de que estuviera planeando ningún tipo de ataque terrorista".

El pasado mes de septiembre, Samford "Bemi" Faison, residente de Oakland, fue condenado a casi seis años de cárcel por pagar 95 dólares en Bitcoin a un agente encubierto del FBI, en un intento de adquirir un producto químico tóxico para matar a su exesposa. El ex niño actor escribió un mensaje público en un oscuro foro de la web solicitando abiertamente productos químicos; fue descubierto por agentes del FBI, que luego orquestaron una operación encubierta.

Los agentes encubiertos del FBI capturaron a otro posible comprador de armas químicas el pasado mes de marzo, cuando arrestaron a Sijie Liu, de 37 años, de Winnipeg, Canadá, en Pembina, Dakota del Norte. Arrestaron a Liu después de hacer un pedido de 10 mililitros de toxina y equipo de protección para manipularla; el paquete fue recuperado en un centro comercial de recepción de correo. A finales del mes pasado se le condenó a seis años de prisión en los Estados Unidos.

¿Están las armas biológicas y químicas a la venta en la deep web?

A pesar de los casos anteriores, los expertos que hablaron con Decrypt son escépticos de que haya un mercado extendido de armas biológicas y químicas en la deep web. Madeleine Kennedy, vocera de la firma de investigación Chainalysis, dijo a Decrypt, "No hemos visto muchas cosas en la deep web relacionadas con armas químicas y biológicas y sospechamos que la mayoría de los listados de esa naturaleza son estafas".

Scott Stewart, vicepresidente de la empresa de inteligencia TorchStone Global, ex oficial de inteligencia del ejército de los Estados Unidos y agente especial del Servicio de Seguridad Diplomática del Departamento de Estado, es igualmente dudoso que un ataque significativo pueda llevarse a cabo utilizando materiales químicos o biológicos obtenidos de la red oscura.

"Un programa serio y sofisticado de armas químicas o biológicas de un actor como Al-Qaeda o ISIS no estaría en línea en absoluto. Saben que la OpSec (seguridad operacional) es terrible incluso en la deep web o usando canales o dispositivos encriptados", dijo a Decrypt.

Lo más probable, sugirió, es que alguien de un grupo central pueda comunicarse con un partidario de base usando la deep web, ordenándole que realice un ataque terrorista. "Pero en lugar de decirles que usen un cuchillo, una pistola o un vehículo, les estarían instruyendo para convertir el agente químico o la enfermedad en un arma", añadió.

Sin embargo, tras la pandemia del coronavirus, el terrorismo biológico está cada vez más en el radar de las autoridades. En abril de este año, el Secretario General de las Naciones Unidas, António Guterres, señaló que la COVID-19 podría envalentonar a los grupos de amenaza para que persigan los ataques basados en patógenos.

¿Cómo se filtró el manual de INTERPOL?

Un portavoz de INTERPOL dijo a Decrypt que la agencia "trabaja con los organismos encargados de la aplicación de la ley y otros expertos mundiales para elaborar manuales y guías sobre una amplia variedad de tipos de delitos".

"Esos manuales suelen proporcionar información sobre las mejores prácticas, los estudios de casos y las últimas herramientas y técnicas de investigación", dijo el portavoz. "Se ponen a disposición de los investigadores de los organismos encargados de la aplicación de la ley a través de las Oficinas Centrales Nacionales de INTERPOL de cada país miembro".

El manual de INTERPOL era uno de los documentos de las fuerzas del orden, llamados Blueleaks, que fueron adquiridos por el grupo hacktivista Anonymous a través de una brecha de seguridad en la empresa de alojamiento web de las fuerzas del orden Netsential.

Originalmente publicado en línea por el "colectivo de transparencia" Distributed Denial of Secrets, el volcado de datos de 270 GB revela el funcionamiento interno de más de 200 departamentos de policía de EE.UU., incluyendo las técnicas utilizadas por el FBI para rastrear el blanqueo de Bitcoin en la deep web. Las autoridades alemanas incautaron los servidores de datos públicos de DDoS el 2 de julio, pero su sitio web sigue en línea.